Top News

Von Hackern und Tresoren

Wann immer sich Unternehmen oder Kommunen mit der Bedrohung durch Hacker auseinandersetzen müssen, so gibt es eigentlich nur zwei Szenarien – entweder die Gefahr wird hoffnungslos unterschätzt oder, dem Fernsehen sei Dank, man mystifiziert den Hacker zu einer dunklen, omnipotenten Gestalt mit mysteriösem Geheimwissen.

Selten trifft man auf einen eher pragmatischen Umgang mit der Bedrohung durch Hacker und noch seltener sind die jeweiligen IT-Sicherheitsverantwortlichen in der Lage die Basis ihrer Bedrohungseinschätzung zu qualifizieren oder gar zu quantifizieren.

Der folgende Artikel zeigt, dass Hacking weder etwas Mystisches hat, noch dass es nur von einem besonders elitärem und technik-affinem Kreis durchgeführt wird.

Einmal Hotelsafe und zurück

Fliegt man in den Urlaub, so nutzt man ganz selbstverständlich den Safe im eigenen Zimmer und vertraut diesem Kamera, Urlaubskasse und Papiere an, völlig ignorierend, dass eine Notöffnung nur 20 Euro kostet. Dem Zimmermädchen mag der Zugriff auf diese Art und Weise verwehrt sein, doch schon der Hoteldetektiv weiß, dass sich auf der Rückseite eine Bohrung befindet durch welche man den Safe mittels einer Stricknadel entriegeln kann.

Will man sich mit diesem Wissen nun einen eigenen Tresor zulegen, so stellt man sich im Rahmen einer Bedrohungsanalyse vernünftiger weise die folgenden drei Fragen:

1. Was will ich schützen?

2. Vor wem und wovor will ich es schützen?

3. Wie viel ist es mir wert?

Soweit es einfach nur darum geht das Haushaltsgeld dem Zugriff der Putzfrau zu entziehen, solange mag ein einfaches Baumarktmodel für unter 100 Euro reichen, welches im Kleiderschrank festgeschraubt wird. Wollen Sie Ihr Hab und Gut jedoch vor einem versierten Einbrecher schützen, so entscheiden Sie sich vielleicht für einen Panzerschrank der Sicherheitsklasse 6 nach EN-1143-1.

Kenne deinen Gegner

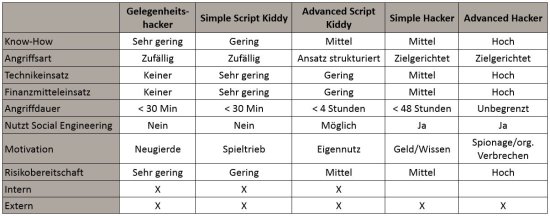

Dass Hacker nicht gleich Hacker ist, dürfte jedem spätestens seit dem ersten Bekanntwerden von Stuxnet klar sein. Die Unterscheidung nach Wissenstand, Intention und Spezialisierung vorgenommen fällt jedoch so uneinheitlich aus, dass für den weiteren Artikel folgende Einteilung getroffen wird:

Bis jetzt steht lediglich zu vermuten, dass das Zimmermädchen nach der Lektüre dieses Artikels einfach einmal schauen wird, ob die ominöse Bohrung auf der Rückseite des Schranktresores wirklich vorhanden ist.

“Tresorknacken“ für Anfänger

Die einfachste Art einen Tresor zu öffnen, ist zu probieren, ob dieser überhaupt verschlossen ist. Ein Reporter oder auch einfach nur neugieriger Mitarbeiter im Sinne des Gelegenheitshackers wird dem entsprechend einfach nur versuchen, ob interessante (vertrauliche) Inhalte mehr oder weniger frei zugänglich sind oder mit geringstem Aufwand zugänglich gemacht werden können. In der Praxis bedeutet dies, dass ein Blick auf ungesperrte Rechner geworfen wird oder vielleicht mal in einem ungesicherten WLAN recherchiert wird, auf welche Ressourcen man problemlos zugreifen kann. Wir reden also von Informationen die vergleichsweise auch öffentlich auf einem Schreibtisch oder im Abfallbehälter liegen könnten.

Jetzt wird sich der interessierte Leser dieses Artikels (gleich ob Hacker oder Einbrecher) wahrscheinlich auf Amazon zumindest theoretisch kundig machen und feststellen, dass einfache Schranktresore mit einem Paar Sicherheitsschlüssel geliefert werden, obwohl sie mit einem Zahlenschloss ausgestattet sind. Der Einbrecher wird also ein einfaches Pick-Set und Handschuhe bei sich haben (gibt es übrigens auch im Online-Handel zu kaufen), um dann teils enttäuscht festzustellen, dass er einen Doppelbart-Pick benötigt hätte. Analog bewaffnet sich das einfach Skript-Kiddy mit den ihm bekannten Werkzeugen seiner Windows-Welt, um diese dann nach dem Zufallsprinzip und meist erfolglos gegen Unix-Systeme anzuwenden.

Bis zu diesem Punkt helfen einfache Maßnahmen. Beim Tresor reicht es auf die Art des Zweitschlüssels zu achten und einen sicheren Code zu nutzen, was bei Computern seine Analogie in der Aktualität der Patch-Level, der Firewall und einem starken Passwort findet.

… und Fortgeschrittene“

Erst ab einer mittleren Wissensstufe werden sowohl die Tresorknacker als auch die Hacker zu einer ernsthaften Bedrohung für unser Hab & Gut bzw. für unsere Informationen.

Sowohl der versierte Einbrecher als auch der Hacker betreiben sogenanntes Footprinting, d.h. Sie sammeln die verfügbaren Informationen aus Web-Seiten, New-Groups, etc. zur Vorbereitung ihres weiteren Vorgehens. Sehen sich nun beide mit dem Objekt ihrer Begierde (Tresor oder Computer) konfrontiert, so werden auch beide gleich agieren und erst einmal die ihnen bekannten Codes, wie z.B. den Hochzeitstag probieren, bevor sie sich wieder den üblichen Methoden zuwenden.

Aus ihrer besseren Vorbereitung benutzen beide Täter dabei nicht unbedingt deutlich mehr Werkzeuge, doch wissen sie die verfügbaren effizienter einzusetzen, was aufgrund des erweiterten Möglichkeitenrahmens zu einem verlängerten Vorgehen führt. Auch wird sich der Täter mittels YouTube und einschlägigen Internetseiten damit beschäftigt haben, wie man einfache Werkszeuge anwendet.

Was bedeutet dies in der Praxis: Er wird vielleicht sogar einen Wireshark starten, um an einer gepatchten Netzwerkdose mal zu schauen, welche Pakete vorbeifliegen. Das heißt aber noch lange nicht, dass der Täter "TCP/IP spricht", er weiß nur auf welche Sequenzen er achten muss oder wie die Filter des Tools zum Erkennen von Credentials anwenden kann. Er oder sie wird sicherlich auch Tools wie nmap halbwegs beherrschen und somit in der Lage sein, einfache Sicherheitsfeatures zu umgehen.

An dieser Stelle gilt es nun sowohl dem Tresorknacker als auch dem Hacker die Basis für seine Arbeit zu entziehen, die Information. So wie man die Familie vergattert Privates nicht im Internet zu posten oder über den Hausmüll zu entsorgen und ggf. eine Alarmanlage installiert, so sind Systeme dahingehend zu härten, als dass sie nur über die unbedingt erforderlichen Dienste verfügen und generelle Anfragen verworfen werden. Eine Intrusion Detection bzw. Prevention runden die Maßnahmen ab, denn es ist zu erwarten, dass diese Spezies von Hackern hier auffallen wird.

“Die Profiklasse“

Wähnt man sich nun im Besitz solcher Werte, als dass man sich auch gegen jene dunklen Gestalten zu wappnen wünscht, die ihr Handwerk von der Pieke auf gelernt haben, so hilft nur der Aufstieg in eine deutlich höhere Sicherheitsklasse. Tresorknacker und Diplominformatiker ziehen hier gleich, wissend, dass es etwas zu holen gibt wägen sie Kosten, Risiko und Ertrag gegen einander ab, wählen Mittel und Methoden, kaufen Werkzeug oder Tools. Wenn es sich bei dem Ziel lohnt kommen ggf. sogar Advanced Persistent Threads, also zielgerichtete Angriffe gegen bestimmte Organisationen. Wer hierzu einmal den guten alten Wikipedia befragt, wird feststellen, dass hier insbesondere wichtige Konzerne und Behörden mit kritischen Infrastrukturen im Visier sind. Dies ist sicherlich mit ein Grund für die EU-Kommission plant, den Schutz von kritischen Infrastrukturen gesetzlich zu regeln und hierbei in Richtung ISO-27001 auf Basis von BSI-Grundschutz schaut. Mittelfristig ist davon auszugehen, dass bis hinunter zur kommunalen Ebene die Maßnahmen des Bundesamtes für Sicherheit in der Informationstechnik zum gesetzlichen Zwang werden. Aber auch hiermit wird man das organisierte Verbrechen oder den fremden staatlichen Geheimdienst der genau IHR Unternehmen angreifen will, nicht wirkungsvoll abhalten können!

Zurück auf die dunkle Seite der Macht: Beiden Tätern gemein sind Zielorientierung und Mitteleinsatz, so dass sie lediglich über den Zeitfaktor und dem damit verbundenen Risiko des Entdecktwerdens vom Erreichen ihres Zieles abzuhalten sind. Dem Tresorknacker wird hierbei das Leben, z.B. durch mehrwandige Konstruktionen und mittels Karborundpartikeln in einer Betonfüllung schwer gemacht, während dem Hacker Honey-Pots und Tar-Pits entgegengesetzt werden.

Doch auch hier gilt, ein bisschen was geht immer noch. Die perfekte Sicherheit (vor staatlichen Tätern wie vor der organisierten Kriminalität) ist sowohl bei Tresoren als auch bei IT-Systemen eine Illusion und endete immer in einer Abwägung von Schutzbedarf und Kosten, womit wir wieder am Anfang des Artikels und den drei wesentlichen Fragen wären.

Schutzbedarfsfeststellung und Bedrohungsanalyse

In der Praxis erlebt man leider immer wieder, dass Unternehmensberater mit dem Fokus auf IT-Sicherheit alle möglichen Dinge versuchen zu implementieren und bei jedem Beratungsauftrag und jeder Produkteinführung von deutlich steigender Sicherheit reden. Gerade durch die Presse in den letzten Jahren ist eine gewisse Verunsicherung - auch bei Entscheidern, die teilweise persönlich haften - gegeben, so dass sich auf dem Feld der Informationssicherheit einfach viel Geld verdienen lässt.

Will ich mich aber wirklich schützen, sollte ich mich intensiv mit den drei Fragestellungen auseinander setzen.

Habe ich ein Unternehmen in dem es keinerlei kritische und personenbezogene Daten gibt, also nichts für dass es sich lohnen würde in einen Krieg zu ziehen, reichen wahrscheinlich auch schon die einfachsten Schutzmaßnahmen.

Verglichen mit den Safes, reichen also die einfachen Tresore, mit einer geringen Sicherheitsstufe (z.B. EN 1143-1, Stufe 0), da man nur maximal 10.000 € hinein legen will.

Spannender ist es sicherlich bei Behörden. Hier herrscht vielfach - insbesondere auch bei Bürgermeisterinnen und Bürgermeistern - die Meinung, dass in einer öffentlichen Verwaltung eh nichts zu holen ist und die meisten Daten ja sowieso öffentlich erhältlich sind. Doch ist das wirklich so? Zwei kleine Beispiele, die vielleicht das Gegenteil beweisen:

1. Die Daten die unter den besonderen Schutz der Sozialgesetzgebung fallen. Hierbei geht es von der Zahlung von Hilfsleistungen bis zu kritischen Gesundheitsdaten von Bürgerinnen und Bürger.

2. Früher wurden Kommunen regelmäßig Opfer von Einbrüchen. Das Ziel waren in der Regel Pass- und Ausweis-Rohlinge, sowie ein passendes städtisches Siegel dazu: Der Weg zur 2. Identität.

Wenn ich weiß, was ich schützen will, so ist es meistens auch nur ein kleiner Schritt, zu erkennen oder zu erahnen, vor wem ich mich schützen will. Bleibt nur die Frage nach dem Budget offen: Bezogen auf das zweite Fallbeispiel: Wie viel ist es mir wert, mich vor Schlagzeilen in den Boulevardzeitungen und vor reißerischen Berichterstattungen in Privatsendern zu schützen, die aller Wahrscheinlichkeit nach die Karriere von einigen Leuten kosten werden?

Zurück zu meinem Safe: Will ich mir also einen Tresor besorgen klingt das schon eher nach Modellen der Sicherheitsstufen Grad 5 oder mehr, in denen ich versicherungstechnisch mehrere 100.000 € lagern kann, also eine recht hohe Hürde habe. Wie sieht denn der kommunale Tresor aus, in dem die wertvollsten Unterlagen liegen?

Was bedeutet dies in der Praxis der Informationssicherheit: Nachdem ich mir die zwei ersten Fragen gestellt und auch beantwortet habe, gleiche ich die Antworten mit der Tabelle der Hacker-Level ab. Wie lange müssen meine Systeme wem gegenüber stand halten. Dies bedingt, dass man sich intensiv mit Angriffsvektoren und Tools auseinander setzen wird - ggf. ist das die Stelle an der man auf externe Unterstützung zurück greifen sollte.

Basierend auf diesen Erkenntnissen heißt es, Abwehrmaßnahmen zu identifizieren und die Kosten hierfür zu ermitteln. Passen die Kosten in mein Budget so kann ich beruhigt aufatmen und mit der Umsetzung beginnen. Kritischer wird es wenn es eine Lücke zwischen den zu erwartenden Kosten und dem notwendigen Budget gibt. In diesem - gar nicht so seltenen - Fall, gilt es die Maßnahmen zu identifizieren, die das Schutzniveau am positivsten beeinflussen, d.h. die Zeitdauer zum Durchdringen der Sicherheitsmaßnahmen zu erhöhen.

Zur Verifizierung der Maßnahmen bietet es sich dann an, einen Penetrationstest gegen sich selbst zu beauftragen. Hierbei wird sich die Wirksamkeit der Maßnahmen zeigen und ggf. übersehene Lücken auffallen. Wichtig ist es hierbei, die Ergebnisse des Tests im Anschluss mit den selbstgesteckten Zielen abzugleichen. Erst dann ist die Verifizierung vollständig.

Vereinfacht kann man das Ziel so beschreiben: Der Schwierigkeitsgrad muss so hoch sein, dass der Angreifer die Lust verliert und sich im Zweifel ein leichteres Opfer sucht. Hiervon gibt es noch genug! Da diese aber auch mit der Zeit besser werden und neue Tools und Angriffsvektoren auftauchen, bleibt das Themenfeld IT-Sicherheit an dieser Stelle eine Art Wettrüsten im Rahmen eines stetigen Verbesserungsprozesses.

Autoren:

• Dipl. Oec. Michael Phan

ist behördlicher Datenschutzbeauftragter im civitec und ISO-27001 Auditor, Certified Ethical Hacker, Certified Hacking Forensic Investigator

• Dipl. Inform (FH) Thomas Stasch, M.Sc. Wirtschaftsinformatik

ist IT-Sicherheitsbeauftragter im civitec, Certified Ethical Hacker, Certified Hacking Forensic Investigator

WK