Top News

Auch Schadware zu installieren kann kompliziert sein…

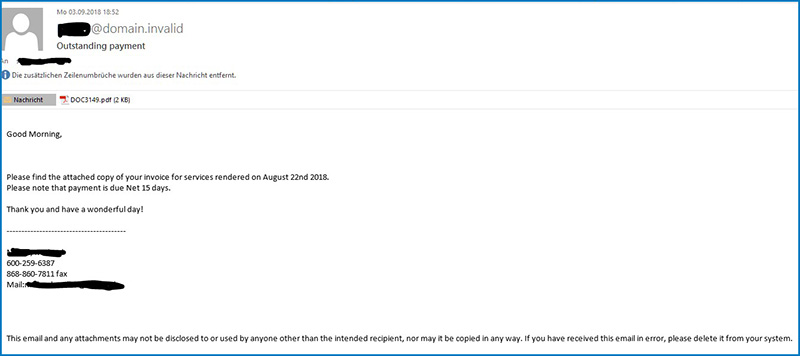

Mitarbeiter*innen werden aktuell per Mail aufgefordert, eine PDF-Datei zu öffnen

In unserem CERT kam die Information an, dass hausinterne Absender-Adressen in eingehenden Mails referenziert werden, um Mitarbeiter*innen zum Öffnen einer PDF-Datei zu bewegen. Aus dem Kontext der Mail wurde auf den ersten Blick ersichtlich, dass es sich um einen stümperhaften Versuch von Phishing handelte:

Trotzdem schauten wir uns den Versuch einmal genauer an. Was sich dabei herausstellte, ist eigentlich unglaublich…. Die Angreifer machen es einem wirklich schwer, endlich die Schadsoftware auf den Rechner zu bekommen. Selbst wenn man will…

Die angehängte PDF-Datei zeigte wiederum nur einen Text. In diesem wurde (auf Englisch) dazu aufgefordert, einen Link anzuklicken, um eine Rechnung herunterzuladen. Wer fällt eigentlich noch auf so einen alten Hut herein? Das sollte doch nun wirklich langsam jeder in einer Sensibilisierungsveranstaltung gelernt haben: So etwas ist ein deutliches Indiz für einen Phishing-Versuch – vor allem, wenn es ein so lieblos gestalteter Text wie in diesem Fall ist: „Good Morning, Please find attached your invoice for recent services. DOWNLOAD YOUR INVOICE. Thanks“

Folgt man diesem Link, landet man auf einer Seite bei der Virustotal schon sagt, dass dort wahrscheinlich Malware liegt. Mit dem Klick steht dann das nächste Dokument zum Download an, diesmal eine Word-Datei mit dem klingenden Namen „Doc21804doc“ – wenn das mal nicht vertrauenserregend klingt.

Diese Datei wird auch von rund 50% der Virustotal-Scanner als Downloader erkannt. Langsam wird es immer schwieriger einen Virenscanner installiert zu haben, der bis hierher noch keinen Alarm gegeben hat.

Sollte tatsächlich noch kein Virenschutz gewarnt haben, so kommt die Warnung dann spätestens jetzt beim Öffnen des Word-Dokumentes von Microsoft: „Sicherheitswarnung: Makros wurden deaktiviert“. Ein Blick in die Makros zeigt dann auch (erwartungsgemäß) vertrauenswürdigen Inhalt: Verschleierungstaktiken, um die eigentliche Arbeit der Makros zu vertuschen. Dass sich mit dem Starten der Makros kurzzeitig ein neuer Prozess namens „powershell.exe“ startet, hat sicherlich nichts zu bedeuten. Und auch dass eine EXE-Datei erzeugt und diverse Internet-Domains kontaktiert werden, ist sicherlich reiner Zufall.

Bleibt nur zu hoffen, dass diese Angreifer nicht dazu lernen….

TS